Ataques de emuladores e injeções: Ameaças emergentes para negócios digitais

À medida que as empresas expandem sua presença digital, a sofisticação das tentativas de fraude aumentou dramaticamente. Emuladores e ataques de injeção existem há algum tempo, mas, à medida que a tecnologia usada para realizar esses ataques se tornou mais sofisticada, esses tipos de ataques estão representando uma ameaça cada vez maior para os negócios.

Anton Volkov

Entre as inúmeras táticas empregadas pelos fraudadores, os emuladores e ataques de injeção emergiram como ameaças significativas para a integridade dos ecossistemas digitais. Ambas as técnicas permitem que fraudadores contornem sistemas tradicionais de detecção, tornando-se uma preocupação séria para profissionais de fraudes empresariais. Este artigo aprofunda-se no que são os emuladores e ataques de injeção, como operam e por que representam uma ameaça tão severa para os negócios digitais.

Emuladores: simulando dispositivos para enganar sistemas

No seu núcleo, emuladores simulam o comportamento de dispositivos legítimos, como smartphones ou computadores, para cometer fraudes. Emuladores são ferramentas poderosas comumente usadas no desenvolvimento de software para testar aplicativos em diferentes dispositivos e sistemas operacionais sem a necessidade de hardware físico. No entanto, os fraudadores armaram-se desta tecnologia para lançar atividades enganosas em larga escala.

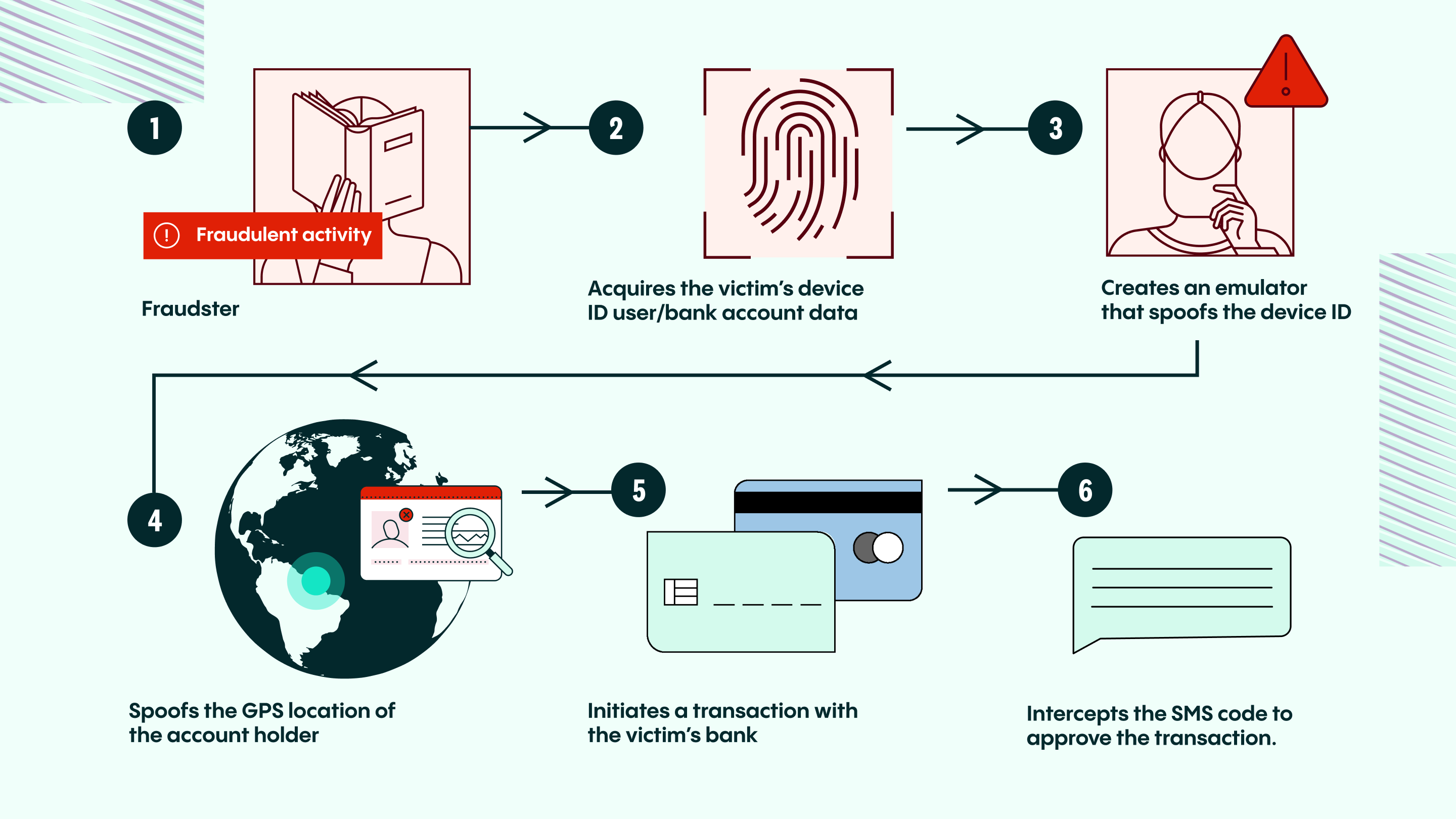

Como funciona a fraude de emuladores

Fraudadores usam emuladores para imitar o comportamento de usuários reais, permitindo que manipulam aplicativos, sites ou sistemas de pagamento de maneiras que são difíceis de detectar. E, como podem ser automatizados, a escala na qual a fraude pode ser cometida é potencialmente enorme. Ao simular diferentes dispositivos, os fraudadores podem fazer um dispositivo parecer como múltiplos dispositivos (fazendas de dispositivos) ou emular um dispositivo específico para parecer um dispositivo genuíno e cometer atividades fraudulentas. Por exemplo:

- Sequestro de conta (ATO): Com emuladores, é possível mimetizar sessões de usuário genuínas e contornar medidas de segurança para obter acesso a contas.

- Fraude de pagamento: Uma vez que uma conta foi acessada, é possível conduzir transações não autorizadas através de dispositivos emulados, muitas vezes evitando a detecção devido à sofisticação do ambiente emulado.

- Ataques de bots: Uma vez que uma fraqueza foi identificada, é possível executar campanhas de fraude automatizadas em larga escala que imitam o comportamento humano em vários dispositivos.

- Multi-conta e abuso de bônus: Ser capaz de acessar sistemas fraudulentamente em larga escala, usando emuladores para imitar múltiplos dispositivos, permite que os fraudadores criem várias contas para aproveitar bônus de inscrição ou apostas gratuitas em plataformas de jogos, cripto ou câmbio.

O que torna a fraude de emuladores particularmente perigosa é sua capacidade de contornar sistemas tradicionais de detecção que dependem de impressão digital de dispositivos ou biometria comportamental, e o fato de que você pode fazer isso em larga escala. Como os emuladores podem falsificar uma variedade de características legítimas de dispositivos (como versões de sistemas operacionais, endereços IP e strings de user-agent), muitas ferramentas de segurança que se concentram em reconhecer traços únicos de dispositivos se tornam ineficazes.

Ataques de injeção: manipulando sessões para acessar sistemas

Enquanto os ataques de emuladores se concentram em simular dispositivos, os ataques de injeção são um tipo de fraude onde um ator malicioso injeta dados falsos ou sintéticos no fluxo de verificação de identidade para contornar o sistema e obter acesso não autorizado ao serviço.

Como funcionam os ataques de injeção?

Ataques de injeção podem ocorrer quando fraudadores usam técnicas como emuladores, câmeras virtuais ou outros métodos para injetar dados biométricos falsos, como imagens faciais falsas, ou dados de documentos falsos, como documentos falsos gerados com ferramentas de fraude autoatendimento, no processo de verificação.

O objetivo desses ataques de injeção é convencer sistemas de prevenção de fraudes de que os dados injetados são legítimos, permitindo que o fraudador contorne medidas de segurança e ganhe acesso a serviços. Por exemplo, um fraudador pode usar um vídeo deep fake ou identidade sintética para injetar imagens faciais falsas em um fluxo de verificação de integração, enganando o sistema para pensar que é um usuário legítimo.

Por que os ataques de emulador e injeção são ameaças graves

Tanto a fraude por emulador quanto a fraude por injeção são técnicas altamente sofisticadas que podem ter consequências devastadoras para os negócios digitais. Veja por que elas representam uma ameaça tão significativa:

1. Evasão de sistemas tradicionais de detecção de fraude

Tanto a fraude por emulador quanto a fraude por injeção são hábeis em contornar mecanismos convencionais de prevenção de fraudes. A fraude por emulador pode evadir a impressão digital do dispositivo, bloqueio de IP e testes CAPTCHA ao mimetizar o comportamento humano. De forma similar, a fraude por injeção visa vulnerabilidades no código de um sistema, contornando mecanismos de segurança que dependem de comportamento previsível ou integridade estrutural.

2. Escalabilidade e automação

Um dos aspectos mais perigosos desses tipos de fraude é sua escalabilidade. Os fraudadores podem usar emuladores para controlar centenas, senão milhares, de dispositivos virtuais simultaneamente, permitindo que cometam fraudes em grande escala. A fraude por injeção, por sua vez, pode automatizar ataques em vários sistemas, explorando vulnerabilidades em tempo real, muitas vezes sem detecção imediata.

3. Aumento do risco para dados sensíveis

A fraude por emulador e injeção pode expor vastas quantidades de dados sensíveis dos clientes, desde informações pessoais até detalhes financeiros. Para as empresas, isso não só representa perdas financeiras diretas, mas também riscos regulatórios e reputacionais, especialmente na era das regulamentações de privacidade de dados, como o GDPR e o CCPA.

4. Minando a confiança do cliente

Quando as empresas se tornam vítimas desses tipos de fraude, geralmente são os clientes que sofrem as consequências. Uma experiência digital comprometida, especialmente quando envolve a perda de dados pessoais ou fraude financeira, pode levar a danos a longo prazo à reputação de uma marca. Os clientes esperam que as empresas protejam seus dados e ativos financeiros, e qualquer violação dessa confiança pode resultar em perda de receita e atrito de clientes.

5. Custos de remediação

Tanto a fraude por emulador quanto a fraude por injeção podem ser caras para remediar. Uma vez que um ataque ocorreu, as empresas geralmente precisam investir pesadamente em investigações forenses, correção de vulnerabilidades e compensação dos clientes afetados. Além disso, multas regulatórias por falhar em proteger os dados dos clientes podem ser substanciais, agravando o impacto financeiro desses ataques.

Defesa contra ataques de emulador e de injeção

Embora os ataques de emulador e injeção apresentem desafios sérios, profissionais de fraude corporativa podem mitigar os riscos com uma abordagem de segurança de múltiplas camadas:

- Análise comportamental: Em vez de depender apenas de métodos de detecção focados em dispositivos, empresas podem usar a análise comportamental para detectar padrões de atividade suspeitos, como volumes de transações ou tempos de login irregulares.

- Auditoria de códigos e testes de vulnerabilidade: A auditoria do código de aplicativos e testes de penetração regulares podem ajudar a identificar e solucionar vulnerabilidades antes que sejam exploradas.

- Algoritmos de aprendizado de máquina: Sistemas de detecção de fraude baseados em aprendizado de máquina podem ajudar a identificar comportamento anômalo tanto para dispositivos emulados quanto em código manipulado, mesmo com a evolução dessas técnicas.

- Firewalls de aplicativos web (WAFs): Implementar WAFs com recursos avançados de detecção de ameaças pode ajudar na defesa contra a fraude de injeção ao bloquear inputs suspeitos ou vetores de ataque conhecidos em tempo real.

- Impressão digital de IP e de dispositivo: Envolve analisar diversos atributos do dispositivo e da rede usada para acessar o serviço online, como o tipo de navegador, sistema operacional, resolução de tela, localização, etc. Esses atributos podem gerar um identificador único que vincula diversas contas ao mesmo dispositivo ou endereço IP.

- Análise de e-mail: Envolve verificar a validade e exclusividade do endereço de e-mail usado para registrar ou acessar o serviço online. Alguns indicadores de endereços de e-mail suspeitos são e-mails temporários ou descartáveis, e-mails de domínios desconhecidos, e-mails com nomes de usuário aleatórios ou semelhantes, etc.

- Autenticação facial: Isso envolve a análise biométrica do rosto do usuário e dos movimentos faciais para garantir a presença real durante o processo de criação ou verificação da conta. Isso, juntamente com a prevenção de abuso de velocidade e de múltiplas contas, pode ajudar a reduzir o risco de usuários criem várias contas usando identidades falsas ou roubadas.

- Algoritmos impulsionados por IA: Isso envolve usar aprendizado de máquina e inteligência artificial para monitorar e analisar o comportamento e os padrões dos usuários no serviço online. Isso pode ajudar a detectar anomalias, como várias contas fazendo apostas similares nos mesmos eventos, várias contas escrevendo avaliações ou feedback falsos, várias contas abusando de códigos promocionais ou cupons, etc.

Conclusão: Mantendo-se à frente dos fraudadores

A fraude por emulador e a fraude por injeção são táticas em rápida evolução que representam riscos significativos para os negócios digitais. Sua capacidade de contornar medidas de segurança tradicionais, escalar sem esforço e causar danos extensivos as torna adversários formidáveis para os profissionais de fraude corporativa. Ao entender como essas ameaças operam e implementar defesas robustas e multifacetadas, as empresas podem ficar um passo à frente e proteger seus ecossistemas digitais dessas formas de ataque cada vez mais sofisticadas.

No ambiente digital acelerado de hoje, manter-se informado e ágil é a chave para se defender contra o mundo em constante evolução da fraude cibernética.

Perguntas frequentes:

1. O que é um ataque de injeção?

Um ataque de injeção ocorre quando um atacante envia um código malicioso para um sistema para alterar a forma como os comandos são processados, levando muitas vezes a acesso não autorizado ou manipulação de dados.

2. Quais são os tipos comuns de ataques de injeção?

- Injeção SQL (SQLi): Inserir código SQL malicioso em consultas para manipular bancos de dados.

- Cross-site scripting (XSS): Injetar scripts em páginas da web para roubar dados ou sequestrar sessões.

- Injeção de comando: Executar comandos de sistema arbitrários através de aplicações vulneráveis.

- Injeção de código: Injetar e executar código arbitrário em um sistema vulnerável.

- Injeção LDAP: Manipulando consultas de serviços de diretório com código LDAP malicioso.

3. Quais são alguns exemplos de ataques de emulação?

- Emulação de dispositivo: Ataque que emula um dispositivo confiável para contornar a autenticação e acessar redes protegidas.

- Emulação de aplicação: Atores maliciosos replicam aplicações de software para explorar vulnerabilidades.

- Emulação de rede: Imita protocolos de rede para interceptar ou manipular transmissões de dados.