Ataques de emulación e inyección: amenazadas emergentes para negocios digitales

A medida que las empresas amplían su presencia digital, la sofisticación de los intentos de fraude ha aumentado drásticamente. Los emuladores y los ataques de inyección han existido durante algún tiempo, pero, a medida que la tecnología utilizada para llevar a cabo estos ataques se ha vuelto más sofisticada, estos tipos de ataques representan una amenaza cada vez mayor para las empresas.

Anton Volkov

Entre las numerosas tácticas que emplean los estafadores, los emuladores y los ataques de inyección han surgido como amenazas significativas para la integridad de los ecosistemas digitales. Ambas técnicas permiten a los estafadores eludir los sistemas de detección tradicionales, lo que las convierte en una preocupación seria para los profesionales del fraude empresarial. Este artículo profundiza en qué son los emuladores y los ataques de inyección, cómo operan y por qué representan una amenaza tan grave para las empresas digitales.

Emuladores: simulando dispositivos para engañar a los sistemas

En su núcleo, emuladores simulan el comportamiento de dispositivos legítimos, como teléfonos inteligentes o computadoras, para cometer fraude. Los emuladores son herramientas poderosas comúnmente utilizadas en el desarrollo de software para probar aplicaciones en diferentes dispositivos y sistemas operativos sin la necesidad de hardware físico. Sin embargo, los estafadores han armado esta tecnología para lanzar actividades engañosas a gran escala.

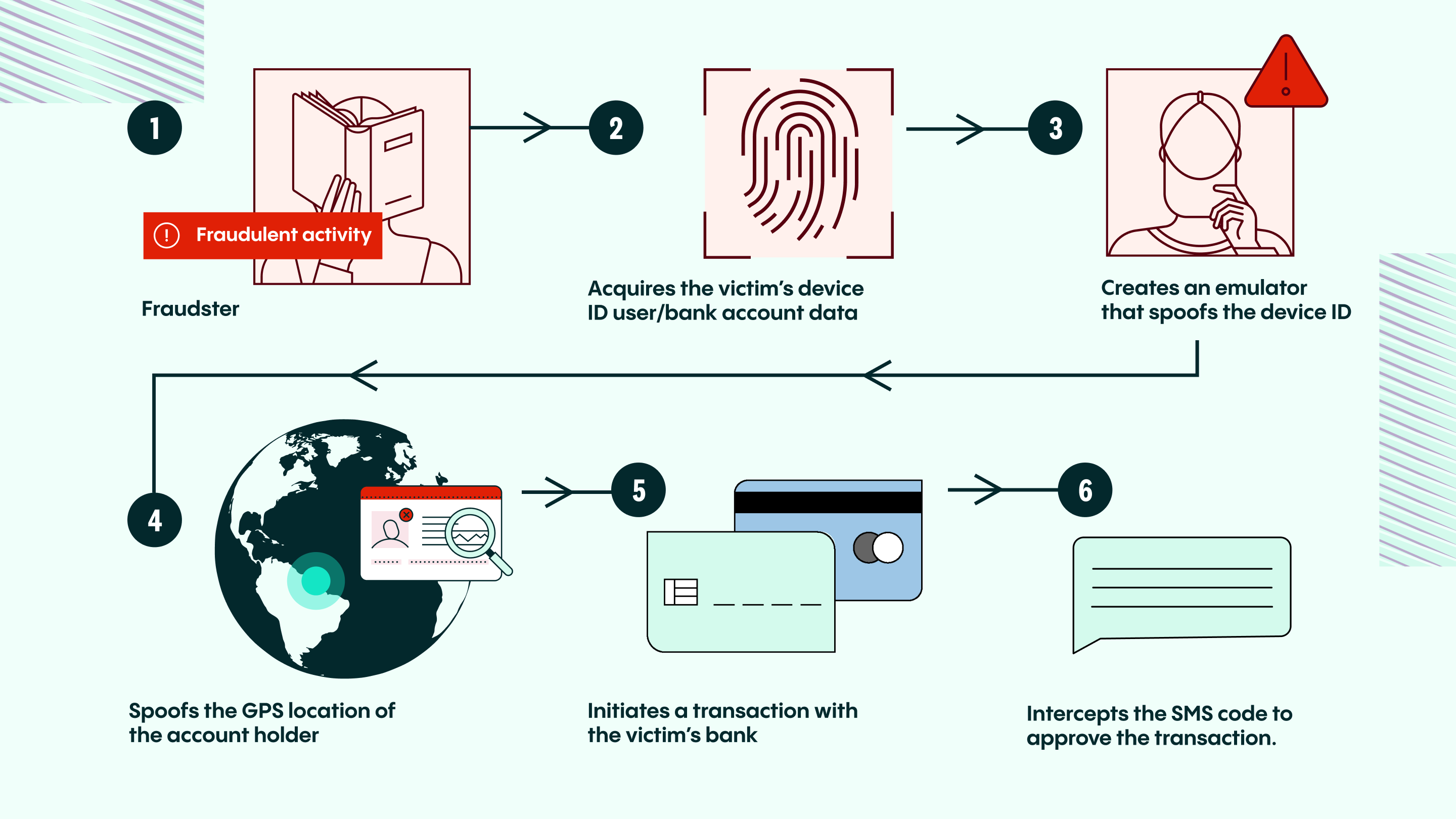

Cómo funciona el fraude de emuladores

Los estafadores utilizan emuladores para imitar el comportamiento de usuarios reales, lo que les permite manipular aplicaciones, sitios web o sistemas de pago de formas difíciles de detectar. Y, dado que pueden ser automatizados, la escala en la que se puede cometer fraude es potencialmente enorme. Al simular diferentes dispositivos, los estafadores pueden hacer que un dispositivo parezca múltiples dispositivos (granjas de dispositivos) o emular un dispositivo específico para parecer ser un dispositivo genuino y cometer actividades fraudulentas. Por ejemplo:

- Apropiación de cuenta (ATO): mediante el uso de emuladores es posible imitar sesiones de usuario genuinas y eludir medidas de seguridad para obtener acceso a las cuentas.

- Fraude de pago: Una vez que se ha accedido a una cuenta, es posible realizar transacciones no autorizadas a través de dispositivos emulados, a menudo evitando la detección debido a la sofisticación del entorno emulado.

- Ataques de bots: Una vez que se ha identificado una debilidad, es posible ejecutar campañas de fraude automatizadas a gran escala que imitan el comportamiento humano en varios dispositivos.

- Multi-cuentas y abuso de bonos: Poder acceder fraudulentamente a los sistemas a gran escala usando emuladores para imitar múltiples dispositivos permite a los estafadores crear múltiples cuentas para aprovechar los bonos de registro o apuestas gratis en plataformas de juegos, criptomonedas o cambio de divisas.

Lo que hace que el fraude de emuladores sea particularmente peligroso es su capacidad para eludir sistemas de detección tradicionales que dependen de la huella del dispositivo o de biometría conductual, y el hecho de que se puede hacer esto a gran escala. Dado que los emuladores pueden falsificar una variedad de características de dispositivos legítimos (como versiones de sistemas operativos, direcciones IP y cadenas de agente de usuario), muchas herramientas de seguridad que se centran en reconocer rasgos únicos de los dispositivos se vuelven ineficaces.

Ataques de inyección: manipulando sesiones para obtener acceso a los sistemas

Mientras que los ataques de emulación se centran en simular dispositivos, los ataques de inyección son un tipo de fraude donde un actor malicioso inyecta datos falsos o sintéticos en el flujo de verificación de identidad para eludir el sistema y obtener acceso no autorizado al servicio.

¿Cómo funcionan los ataques de inyección?

Los ataques de inyección pueden ocurrir cuando los estafadores utilizan técnicas como emuladores, cámaras virtuales u otros métodos para inyectar datos biométricos falsos, como imágenes faciales falsas, o datos documentales, como documentos falsos generados con herramientas de fraude auto-servicio, en el proceso de verificación.

El objetivo de estos ataques de inyección es convencer a los sistemas de prevención de fraude de que los datos inyectados son legítimos, permitiendo al estafador eludir medidas de seguridad y obtener acceso a los servicios. Por ejemplo, un estafador puede utilizar un video de deep fake o identidad sintética para inyectar imágenes faciales falsas en un flujo de verificación de incorporación, engañando al sistema para que piense que es un usuario legítimo.

Por qué los ataques de emulador y de inyección son amenazas graves

Tanto el fraude por emulador como el fraude por inyección son técnicas altamente sofisticadas que pueden tener consecuencias devastadoras para los negocios digitales. Aquí te explicamos por qué representan una amenaza tan significativa:

1. Evasión de sistemas tradicionales de detección de fraude

Tanto el fraude por emulador como el fraude por inyección son expertas en eludir mecanismos convencionales de prevención de fraude. El fraude por emulador puede evadir la huella del dispositivo, el bloqueo de IP y las pruebas CAPTCHA imitando el comportamiento humano. De manera similar, el fraude por inyección ataca vulnerabilidades en el código de un sistema, eludiendo mecanismos de seguridad que dependen de comportamientos predecibles o de la integridad estructural.

2. Escalabilidad y automatización

Uno de los aspectos más peligrosos de estos tipos de fraude es su escalabilidad. Los estafadores pueden usar emuladores para controlar cientos, si no miles, de dispositivos virtuales simultáneamente, lo que les permite cometer fraudes a gran escala. El fraude por inyección, por otro lado, puede automatizar ataques a través de múltiples sistemas, explotando vulnerabilidades en tiempo real, a menudo sin detección inmediata.

3. Aumento del riesgo para datos sensibles

El fraude por emulador y de inyección puede exponer grandes cantidades de datos sensibles de los clientes, desde información personal hasta detalles financieros. Para las empresas, esto no solo implica pérdidas financieras directas sino también riesgos regulatorios y reputacionales, especialmente en la era de regulaciones de privacidad de datos como el GDPR y la CCPA.

4. Socavando la confianza del cliente

Cuando las empresas son víctimas de estos tipos de fraude, a menudo son los clientes quienes sufren las consecuencias. Una experiencia digital comprometida, particularmente cuando implica la pérdida de datos personales o fraude financiero, puede causar daños a largo plazo a la reputación de una marca. Los clientes esperan que las empresas protejan sus datos y activos financieros, y cualquier violación de esa confianza puede llevar a pérdidas de ingresos y a la pérdida de clientes.

5. Costos de remediación

Tanto el fraude por emulador como el fraude por inyección pueden ser costosos de remediar. Una vez que ha ocurrido un ataque, las empresas a menudo necesitan invertir mucho en investigaciones forenses, parches de vulnerabilidades y compensación a los clientes afectados. Además, las multas regulatorias por no proteger los datos de los clientes pueden ser sustanciales, lo que complica aún más el impacto financiero de estos ataques.

Cómo defenderse contra ataques de emuladores y ataques de inyección

Si bien los ataques de emuladores y de inyección presentan grandes desafíos, los profesionales del fraude empresarial pueden mitigar los riesgos con un enfoque de seguridad de múltiples capas:

- Análisis de comportamiento: en lugar de depender únicamente de métodos de detección basados en dispositivos, las empresas pueden usar análisis de comportamiento para detectar patrones de actividad sospechosos, como volúmenes de transacciones inusuales o tiempos de inicio de sesión irregulares.

- Auditoría de código y pruebas de vulnerabilidad: auditar regularmente el código de la aplicación y realizar pruebas de penetración pueden ayudar a identificar y solventar las vulnerabilidades antes de que puedan ser explotadas.

- Algoritmos de aprendizaje automático: los sistemas de detección de fraude basados en aprendizaje automático pueden ayudar a identificar comportamientos anómalos tanto en los dispositivos emulados como en el código manipulado, incluso a medida que estas técnicas evolucionan.

- Firewalls de aplicaciones web (WAF): la implementación de WAF con capacidades avanzadas de detección de amenazas puede ayudar a luchar contra el fraude de inyección al bloquear entradas sospechosas o vectores de ataque conocidos en tiempo real.

- Huella de IP y dispositivo: esto implica analizar varios atributos del dispositivo y la red utilizada para acceder al servicio en línea, como el tipo de navegador, el sistema operativo, la resolución de pantalla, la ubicación, etc. Estos atributos pueden generar un identificador único que vincule múltiples cuentas al mismo dispositivo o dirección IP.

- Análisis de correo electrónico: esto implica verificar la validez y singularidad de la dirección de correo electrónico utilizada para registrarse o iniciar sesión en el servicio en línea. Algunos indicadores de direcciones de correo electrónico sospechosas son correos desechables o temporales, correos de dominios desconocidos, correos con nombres de usuario aleatorios o similares, etc.

- Autenticación facial: esto implica un análisis biométrico de la cara del usuario y de sus movimientos faciales para asegurar una verdadera presencia durante el proceso de creación o verificación de cuentas. Esto, junto con el abuso de velocidad y la prevención de múltiples cuentas, puede ayudar a reducir el riesgo de que los usuarios creen múltiples cuentas utilizando identidades falsas o robadas.

- Algoritmos impulsados por IA: esto implica utilizar aprendizaje automático e inteligencia artificial para monitorear y analizar el comportamiento y patrones de los usuarios en el servicio en línea. Esto puede ayudar a detectar anomalías, como múltiples cuentas realizando apuestas similares en los mismos eventos, múltiples cuentas escribiendo reseñas o comentarios falsos, múltiples cuentas abusando de códigos promocionales o cupones, etc.

Conclusión: Manteniéndose un paso adelante de los estafadores

El fraude por emulador y el fraude por inyección son tácticas que evolucionan rápidamente y que representan riesgos significativos para los negocios digitales. Su capacidad para eludir medidas de seguridad tradicionales, escalar sin problemas y causar daños extensos los convierte en adversarios formidables para los profesionales del fraude empresarial. Al entender cómo operan estas amenazas e implementar defensas robustas y multifacéticas, las empresas pueden mantenerse un paso adelante y proteger sus ecosistemas digitales de estas formas de ataque cada vez más sofisticadas.

En el vertiginoso entorno digital de hoy, mantenerse informado y ágil es la clave para defenderse contra el mundo del fraude cibernético en constante evolución.

Preguntas frecuentes:

1. ¿Qué es un ataque de inyección?

Un ataque de inyección ocurre cuando un atacante envía código malicioso a un sistema para alterar la forma en que se procesan los comandos, lo que a menudo lleva a accesos no autorizados o manipulación de datos.

2. ¿Cuáles son los tipos comunes de ataques de inyección?

- Inyección SQL (SQLi): insertar código SQL malicioso en consultas para manipular bases de datos.

- Inyección de scripts en sitios cruzados (XSS): inyectar scripts en páginas web para robar datos o secuestrar sesiones.

- Inyección de comandos: ejecutar comandos del sistema arbitrarios a través de aplicaciones vulnerables.

- Inyección de código: inyectar y ejecutar código arbitrario en un sistema vulnerable.

- Inyección LDAP: Manipulación de consultas de servicio de directorio con código LDAP malicioso.

3. ¿Cuáles son algunos ejemplos de ataques de emulación?

- Emulación de dispositivo: los atacantes emulan un dispositivo de confianza para eludir la autenticación y acceder a redes protegidas.

- Emulación de aplicación: actores maliciosos replican aplicaciones de software para explotar vulnerabilidades.

- Emulación de red: imitar protocolos de red para interceptar o manipular transmisiones de datos.